在IIS服务器部署与管理过程中,合理的配置与优化能够显著提升系统的稳定性、性能和安全性。以下从安装配置、监控体系、性能调优到安全防护等多个维度进行详细说明。

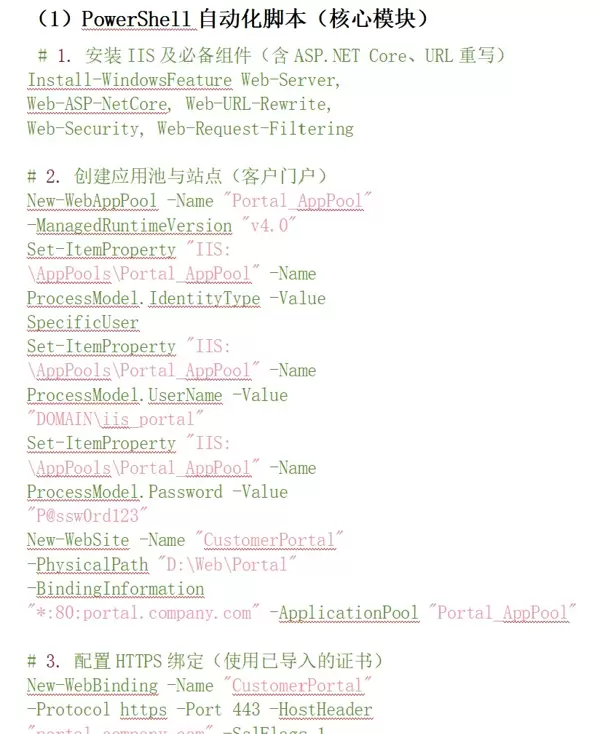

首先完成基础环境搭建:

通过PowerShell命令安装必要的IIS功能组件: Install-WindowsFeature Web-Server, Web-ASP-Net45, Web-URL-Rewrite ;

接着创建独立的应用池与网站实例: New-WebAppPool -Name “OA_AppPool”; New-Website -Name “OA” -PhysicalPath “D:\Web\OA” -BindingInformation “*:80:oa.company.com” ;

为保障通信安全,需配置HTTPS绑定:

New-WebBinding -Name “OA” -Protocol https -Port 443 -HostHeader “oa.company.com” -SslFlags 1 ;

传统教材仅介绍性能监视器的基本操作,而企业级运维需要构建更全面的监控体系:

系统层监控:利用Windows自带的perfmon工具,对CPU使用率、内存占用、磁盘IO及网络带宽等关键指标进行实时采集,并设置告警规则(例如:CPU持续5分钟超过80%则触发邮件通知)。

服务层监控:重点关注IIS运行状态,包括“当前连接数”、“HTTP请求数/秒”、“应用池请求队列长度”以及“4xx/5xx状态码分布比例”,及时发现服务异常。

业务层监控:借助SCOM或Zabbix等平台,对接核心业务接口(如登录、下单),监测其响应时间与可用性,确保用户体验不受影响。

日志分析方面,可将默认W3C格式的IIS日志导入ELK栈(Elasticsearch + Logstash + Kibana),实现集中化存储、高效检索与可视化展示,便于快速识别潜在威胁行为,如暴力破解尝试或SQL注入攻击模式。

面对高并发场景,需从资源调度、配置调整与架构设计三个层面协同优化:

静态资源处理优化:启用IIS内置的Gzip或Brotli压缩机制,降低传输体积;通过设置Cache-Control响应头启用浏览器缓存,减少重复请求;同时将图片、JS、CSS等静态文件部署至CDN节点,提升用户访问速度。

应用池精细化配置:根据站点类型设定合适的回收策略——动态内容网站建议启用“固定时间间隔回收”以防止内存泄漏,静态站点可设为“无回收”以提高效率;并合理调整“最大工作进程数”,充分发挥多核处理器优势。

内核级缓存加速:开启IIS的“内核模式缓存”(Kernel Cache),使静态资源由操作系统内核直接响应,避免进入用户态处理流程,大幅提升并发服务能力。

数据库性能协同优化:对于依赖后端数据库的动态应用,应优化SQL语句执行计划、添加必要索引,并结合读写分离架构减轻主库压力,从而整体提升Web服务响应能力。

Web服务器作为外网暴露面,面临多种攻击风险,仅靠基础配置难以应对复杂威胁,必须建立“边界-服务-数据”三位一体的安全防线。

启用IIS“请求筛选”功能,阻止包含SQL注入特征、XSS脚本代码或危险文件扩展名(如.asp、.php)的非法请求。

配置“动态IP限制”策略,限制单个IP单位时间内的访问频率(如每分钟超过100次即临时封禁),有效缓解暴力破解和DDoS攻击。

部署专业WAF解决方案(如阿里云WAF、Azure WAF),深度检测并拦截各类高危攻击行为,包括命令执行、文件包含等OWASP Top 10风险。

严格控制应用池运行账户权限,禁止使用管理员身份运行,应为每个站点创建专用低权限系统账户,并仅授予其对网站物理路径的读取与写入权限。

关闭非必要功能模块,如卸载未使用的IIS角色服务(如WebDAV、FTP),禁用PUT、DELETE等高风险HTTP方法,缩小攻击面。

定期更新系统补丁与IIS安全更新,及时修复已知漏洞(如远程代码执行类CVE),保持系统处于受保护状态。

对敏感信息(如用户密码)采用SHA-256等不可逆哈希算法加密存储,杜绝明文泄露风险。

制定定期备份策略,使用Windows Server Backup或第三方工具对网站数据及IIS配置进行完整备份,并实施异地存储方案,防范硬件故障或勒索病毒导致的数据丢失。

在脱离实验室进入生产环境后,常会遇到一些典型问题,以下是高频“踩坑”案例及其应对措施:

问题一:多站点HTTPS绑定冲突

当多个站点尝试在同一IP地址的443端口绑定不同SSL证书时,会出现端口占用冲突。

解决方法:启用SNI(Server Name Indication)扩展,在IIS中配置HTTPS绑定时勾选“要求服务器名称指示”,即可实现同一IP:443支持多个证书共存。

问题二:应用池频繁回收引发会话中断

默认回收策略可能导致正在运行的会话被清除,影响用户连续性体验。

解决方法:采用分布式会话存储方案(如Redis共享Session),或调整回收模式为“重叠回收”,确保新旧工作进程交替运行,避免服务中断。

此外,针对大规模IIS集群管理,推荐引入Ansible自动化工具链。通过编写标准化Playbook,可批量执行安装、配置同步、补丁推送等任务,真正实现“一次编写,多机复用”的高效运维模式。

解决方法:确认已安装“静态内容压缩”角色服务,并在IIS配置中启用Gzip或Brotli压缩算法。同时,需检查待压缩的资源类型(如CSS、JS、HTML等)是否已被添加到服务器的MIME类型压缩列表中,确保其被正确识别并执行压缩处理。

解决方案:开启TLS会话复用以减少握手开销,启用OCSP Stapling避免客户端额外查询证书吊销状态,优化证书链结构减少传输体积。结合使用HTTP/2协议可显著提升并发性能与页面加载效率,从而改善整体响应速度。

在真实企业环境中,Web服务器远不止于托管静态页面,而是承担着关键业务职能:

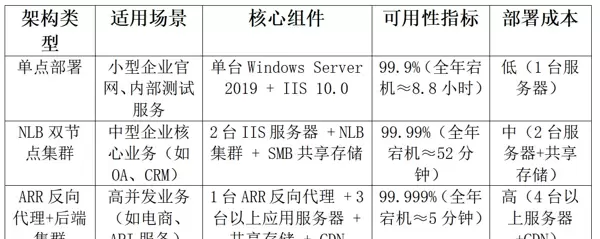

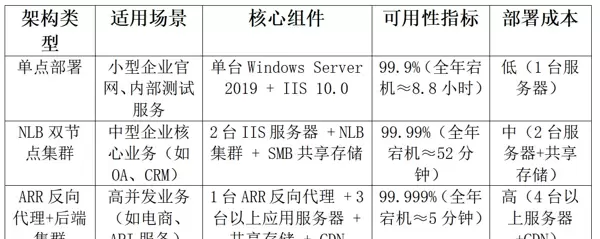

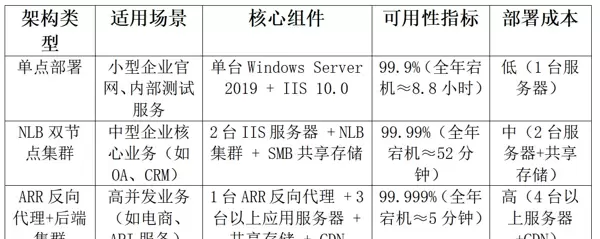

教材中的单机部署仅适用于测试环境,实际生产中应根据业务规模选择合适的架构模式。以下是三种典型架构的对比分析:

案例说明:某制造型企业(员工约1000人)采用NLB双节点高可用架构部署内部OA系统。部署前,单点服务器年均发生3次宕机(累计停机6小时),部署后全年仅因共享存储故障中断一次(持续15分钟),系统可用性由99.8%提升至99.99%,业务中断损失降低80%。

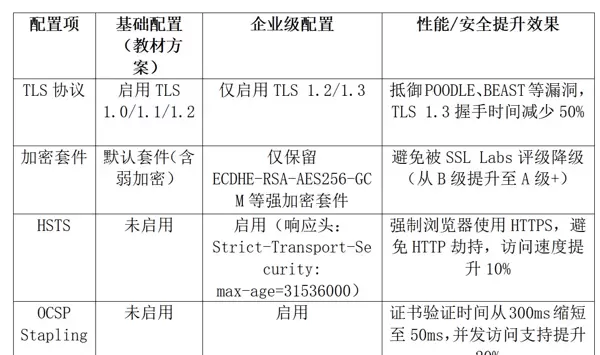

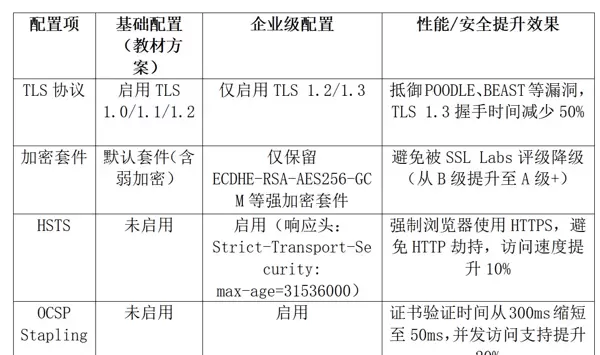

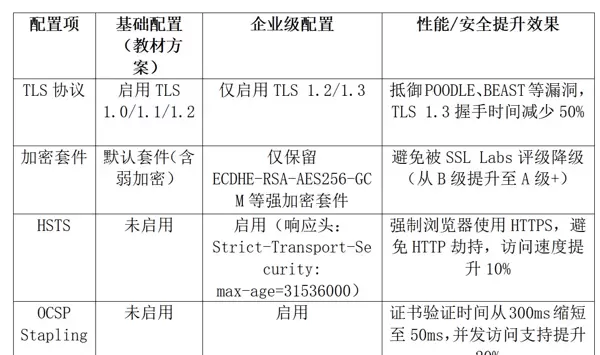

传统教学仅覆盖HTTPS绑定操作,而企业级实践需综合考虑证书管理、安全策略与性能调优:

生产环境建议优先选用Let’s Encrypt免费证书(适合中小规模业务)或阿里云企业级SSL证书(适用于金融、电商等对安全性要求高的场景),杜绝使用自签名证书引发的信任警告问题。

推荐通过Win-ACME工具(基于ACME协议)实现自动化证书申请与续期,配置完成后续期成功率可达99.9%。某电商平台实施该方案后,彻底消除因证书过期导致的HTTPS访问失败问题——此前每年平均出现1次人为疏忽造成的中断。

实测数据:某API服务在启用TLS 1.3、HSTS及OCSP Stapling后,单台服务器的并发处理能力由1500 QPS提升至1800 QPS,平均响应时间从200ms缩短至150ms,性能提升明显。

企业在同一服务器上托管多个网站时,面临的主要风险是“一个站点异常导致其他站点连带受影响”。可通过以下方式实现有效隔离:

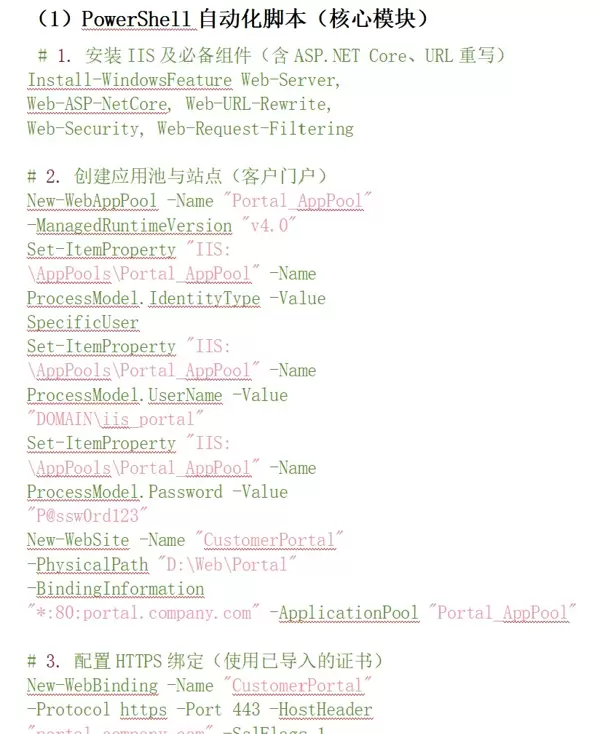

某企业同时部署“客户门户”(对外开放)和“财务系统”(仅限内网访问),通过如下配置实现安全隔离:

将客户门户的物理路径设为“D:\Web\Portal”,仅授予“iis_portal”账户“读取”权限,禁止写入与执行,防止外部攻击者上传恶意脚本。

在企业数字化转型进程中,Web服务器作为核心业务入口的重要性日益突出。Windows Server 2019搭载的IIS 10.0凭借与Windows生态系统的深度集成以及成熟的企业级功能,已成为承载关键业务系统(如OA、CRM、电商平台)的理想选择。

本文突破传统教材的操作范式,结合真实企业案例、量化性能数据与架构设计逻辑,围绕四大核心维度——高可用架构设计、性能优化量化、安全纵深防御、自动化运维闭环,系统拆解生产级Web服务器的全流程配置与管理策略,为运维人员提供具备落地性的实战指导。

Windows Server 2019 Web服务器的配置与管理,本质是从“教科书式的单点部署”向“企业级体系化运维”的跃迁。这不仅要求掌握IIS的基础操作,更需要理解高可用架构设计、自动化运维流程、安全纵深防御机制以及持续性能优化的方法论。

对企业运维人员而言,学习的关键在于跳出工具层面,站在业务全局视角思考问题。Web服务器的稳定运行直接影响业务连续性,每一次配置调整、每一项安全加固,都是在为企业的数字化进程保驾护航。

建议在实践中积累高并发优化、应急响应处置等真实案例,结合PowerShell、Ansible等自动化工具提升操作效率。同时关注云原生发展趋势,探索IIS容器化部署、与Azure App Service集成等新形态,不断拓宽技术视野与专业深度。

财务系统的物理路径“D:\Web\Finance”仅对“iis_finance”账户开放“读取/写入”权限,并严格限制仅允许来自内网IP段(192.168.0.0/24)的访问请求。

实际效果表明,在后续客户门户遭遇XSS攻击期间,由于权限隔离机制的存在,攻击者无法触及财务系统中的敏感数据,有效避免了信息泄露事件的发生。

企业级运维的关键在于实现“减少人工干预、故障提前预警、持续性能调优”。以下为具备高度可落地性的完整闭环实施方案:

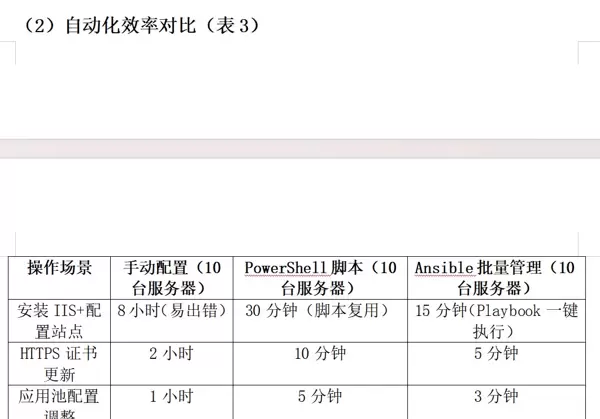

传统手动配置方式不仅效率低下,且极易出错。引入自动化工具后,部署耗时可压缩80%以上。以下是两种主流技术方案:

(1)PowerShell 自动化脚本(核心模块实现)

(2)自动化实施前后效率对比(见表3)

案例说明:某连锁企业在各区域部署15台IIS服务器以支撑门店管理系统,通过编写Ansible Playbook完成统一配置管理,运维工作量从原先每日投入2小时进行配置维护,转变为每周仅需1小时巡检,整体效率提升达90%。

教材中常提到的性能监视器功能有限,企业级环境需构建覆盖“系统层—服务层—业务层”的立体化监控架构,具体配置如下:

(1)核心监控指标及告警阈值设定(见表4)

(2)日志分析实战应用:ELK 栈落地实践

某电商平台将IIS生成的W3C格式日志接入ELK栈(Elasticsearch + Logstash + Kibana),实现以下能力:

成效体现:攻击识别耗时由原来的2小时缩短至5分钟,攻击拦截成功率提升至98%。

面对电商促销、营销活动等高并发场景,企业级Web服务器必须进行深度优化,主要措施包括:

(1)静态资源优化策略(见表5)

(2)应用池与内核层级优化

测试结果:某电商平台在促销活动中,结合“CDN分发静态资源+应用池优化+内核缓存”三项措施,单台服务器的并发支撑能力从2000 QPS提升至3500 QPS,全程无卡顿或服务中断现象。

Web服务器作为外网攻击的主要入口,必须建立涵盖“边界—服务—数据”三个层面的安全防护体系:

扫码加好友,拉您进群

扫码加好友,拉您进群

收藏

收藏