立即打开

The Pen Test Partners的研究员Ken Munro,在伦敦某场节目里他演示了如何连上目标的智能水壶,然后窃取你的Wifi密码。

轻松黑掉你的智能水壶

这个实验再次证明了,在物联网中配置不当的设备,将对我们造成严重的安全威胁。Ken Munro这次分析的是iKettle,这是一种可以用特定智能手机应用程序远程控制的家庭智能水壶。

Ken Munro解释道,只需要使用一些社工数据、定向天线,以及一些网络设备,就可以轻松获取iKettle当前连入的Wifi密码。

Ken Munro的实验表明了当前物联网的安全和隐私问题值得注意,物联网安全是一块很大的蛋糕。

Twitter用户是可以通过Twitter来与他们的iKettles进行交流的,他们会@wifikettle,@wifikettle接着会转发或回复他们的消息。这意味着黑客想要定位一个智能水壶用户,首先需要搜索该用户的Twitter账户。

如果某个智能水壶没有做好配置,黑客可以通过wigle.net上面的数据库来查询相关信息。这个网站也叫无线地理记录引擎(Wireless Geographic Logging Engine),它是一个收集全球无线热点信息的网站。用户可以注册服务,并提交相关的信息热点,如GPS坐标、名称、MAC地址、加密类型。

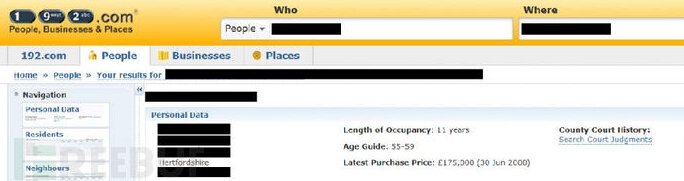

黑客想要攻击自己的目标,他们的目标需要满足在Twitter谈论他们的智能水壶,且使用了无线地理记录引擎的服务。黑客需要借此联合192.com库里的数据进行社工查询,从而获取到他们需要的定位和IP信息。Munro把相关细节发到了博客上。

如果某个智能水壶没有做好配置,黑客可以通过wigle.net上面的数据库来查询相关信息。这个网站也叫无线地理记录引擎(Wireless Geographic Logging Engine),它是一个收集全球无线热点信息的网站。用户可以注册服务,并提交相关的信息热点,如GPS坐标、名称、MAC地址、加密类型。

黑客想要攻击自己的目标,他们的目标需要满足在Twitter谈论他们的智能水壶,且使用了无线地理记录引擎的服务。黑客需要借此联合192.com库里的数据进行社工查询,从而获取到他们需要的定位和IP信息。Munro把相关细节发到了博客上。

现在,黑客就能找到受害人的家里,然后黑掉他的内部网络了。

找到你的位置后

Munro说:

如果你没有配置好你的智能水壶,黑客很容易找到你家里,并从你的智能水壶上切入内网。黑客需要设置一个与智能水壶最先连的网络名称相同、但信号强不少的热点。最终让智能水壶强行切换到你的热点来。

然后黑客就可以在你家外面坐着晒太阳,用定向天线指着你的房子,通过你的智能水壶切入内网,发送几个命令让智能水壶向自己泄露明文的WIFI key。”

Munro已经通报了有关情况,试图避免有心人士的非法活动。

现在,黑客就能找到受害人的家里,然后黑掉他的内部网络了。

找到你的位置后

Munro说:

如果你没有配置好你的智能水壶,黑客很容易找到你家里,并从你的智能水壶上切入内网。黑客需要设置一个与智能水壶最先连的网络名称相同、但信号强不少的热点。最终让智能水壶强行切换到你的热点来。

然后黑客就可以在你家外面坐着晒太阳,用定向天线指着你的房子,通过你的智能水壶切入内网,发送几个命令让智能水壶向自己泄露明文的WIFI key。”

Munro已经通报了有关情况,试图避免有心人士的非法活动。

研究人员解释说,在研究过Twitter之后,他注意到可以利用这种手段来找出使用iKettles的人,并找出他们的WPA PSK码。此后他们就可以很快控制路由,并且实行多样化的攻击,如DNS劫持等等。

黑客接着还能将受害人劫持到恶意网站,往他们的设备里植入恶意软件,进行网络钓鱼或者嗅探窃密等等。

研究人员解释说,在研究过Twitter之后,他注意到可以利用这种手段来找出使用iKettles的人,并找出他们的WPA PSK码。此后他们就可以很快控制路由,并且实行多样化的攻击,如DNS劫持等等。

黑客接着还能将受害人劫持到恶意网站,往他们的设备里植入恶意软件,进行网络钓鱼或者嗅探窃密等等。

![二维码]()

扫码加我 拉你入群

请注明:姓名-公司-职位

以便审核进群资格,未注明则拒绝

相关推荐

栏目导航

热门文章

推荐文章

扫码加好友,拉您进群

扫码加好友,拉您进群

扫码加好友,拉您进群

扫码加好友,拉您进群