一、密钥管理简介

将API密钥、数据库密码或令牌等敏感信息直接存储在Python代码中是非常危险的。如果这些密钥泄露,攻击者可能会入侵你的系统,你的组织也可能因此失去信任,并面临财务和法律后果。

相反,你应该将密钥外部化,确保它们永远不会出现在代码或版本控制中。一个常见的最佳实践是将密钥存储在环境变量中(代码外部)。这样一来,密钥就不会出现在代码库中。

虽然手动设置环境变量可行,但在本地开发时,将所有密钥集中保存在一个.env文件中会更加便捷。本文将介绍七种适合初学者的实用技巧,用于在Python项目中管理密钥,并提供代码示例和常见陷阱说明。

二、技巧1:在本地使用.env文件(并安全加载)

.env文件是一个存储“键=值”对的文本文件,仅保存在本地(不纳入版本控制)。它允许你为开发环境定义特定的设置和密钥。例如,推荐的项目结构如下:

my_project/

app/

main.py

settings.py

.env # 不提交——包含真实密钥

.env.example # 提交——仅列出密钥名称,不包含真实值

.gitignore

pyproject.toml

你本地的实际密钥应写入.env文件,例如:

# .env(仅本地使用,切勿提交)

OPENAI_API_KEY=your_real_key_here

DATABASE_URL=postgresql://user:pass@localhost:5432/mydb

DEBUG=true

与之相对,.env.example是一个模板文件,需要提交到版本控制中,方便其他开发者了解项目所需的密钥名称:

# .env.example(提交此文件)

OPENAI_API_KEY=

DATABASE_URL=

DEBUG=false

在Git中添加忽略规则,避免这些文件被意外提交:

.env

.env.*

这样,存储真实密钥的.env文件就永远不会被意外提交到版本控制中。在Python中,常见的做法是使用python-dotenv库,它会在运行时加载.env文件中的变量。例如,在app/main.py中可以这样写:

import os

from dotenv import load_dotenv

load_dotenv()

api_key = os.getenv("OPENAI_API_KEY")

if not api_key:

raise RuntimeError("缺少OPENAI_API_KEY。请在环境变量或.env文件中设置它。")

print("应用已启动(密钥加载成功)。")

这里,load_dotenv()会自动在工作目录中查找.env文件,并将每个“键=值”对设置到os.environ中(除非该变量已在环境中设置)。这种方法可以避免常见错误(如提交.env文件或不安全地共享密钥),同时为你提供一个简洁、可复现的开发环境。你可以在不同机器或开发环境之间切换,而无需修改代码,且本地密钥始终安全。

三、技巧2:从环境变量中读取密钥

有些开发者会在代码中放置诸如API_KEY="test"之类的占位符,或者假设变量在开发环境中始终已设置。这种方式可能在他们自己的机器上可行,但在生产环境中会失败。如果密钥缺失,占位符可能会被执行,从而带来安全风险。

相反,应始终在运行时从环境变量中获取密钥。在Python中,你可以使用os.environ或os.getenv安全地获取值。例如:

def require_env(name: str) -> str:

value = os.getenv(name)

if not value:

raise RuntimeError(f"缺少必需的环境变量:{name}")

return value

OPENAI_API_KEY = require_env("OPENAI_API_KEY")

这样,如果密钥缺失,应用会在启动时立即失败,这比使用缺失或虚拟值继续运行要安全得多。

四、技巧3:使用设置模块验证配置

随着项目规模扩大,分散在各处的os.getenv调用会变得混乱且容易出错。使用Pydantic的BaseSettings等设置类,可以集中管理配置、验证类型,并从.env文件和环境中加载值。例如:

from pydantic_settings import BaseSettings, SettingsConfigDict

from pydantic import Field

class Settings(BaseSettings):

model_config = SettingsConfigDict(env_file=".env", extra="ignore")

openai_api_key: str = Field(min_length=1)

database_url: str = Field(min_length=1)

debug: bool = False

settings = Settings()

然后在你的应用中使用:

from app.settings import settings

if settings.debug:

print("调试模式已开启")

api_key = settings.openai_api_key

这可以防止诸如密钥拼写错误、类型解析错误(如"false"与False混淆)或重复查询环境变量等问题。使用设置类可以确保,如果密钥缺失,应用会立即失败,从而避免“在我机器上能运行”的问题。

五、技巧4:在部署时使用平台/CI密钥管理

当你部署到生产环境时,不应复制本地的.env文件。相反,应使用托管平台/CI平台的密钥管理功能。例如,如果你使用GitHub Actions进行CI/CD,可以将密钥加密存储在仓库设置中,然后在工作流中注入这些密钥。

这样,你的CI或云平台会在运行时注入真实值,而这些值永远不会出现在代码或日志中。

六、技巧5:在Docker中管理密钥

在Docker中,应避免将密钥嵌入镜像或使用明文ENV指令。Docker和Kubernetes提供了比环境变量更安全的密钥管理机制——环境变量可能会通过进程列表或日志泄露。

在本地开发时,.env文件结合python-dotenv是可行的,但在生产环境容器中,应使用挂载密钥或docker secret功能。避免在Dockerfile中使用ENV API_KEY=...,或提交包含密钥的Compose文件。这样做可以降低密钥永久暴露在镜像中的风险,并简化密钥轮换流程。

七、技巧6:添加安全防护措施

人总会犯错,因此需要自动化密钥保护。GitHub的推送保护可以阻止包含密钥的提交,而TruffleHog或Gitleaks等CI/CD密钥扫描工具可以在合并前检测泄露的凭据。

初学者通常依赖记忆或追求速度,这容易导致意外提交。防护措施可以在密钥泄露到代码库之前就阻止它们,从而在开发和部署过程中更安全地使用.env文件和环境变量。

八、技巧7:使用专业的密钥管理工具

对于较大的应用程序,使用HashiCorp Vault、AWS Secrets Manager或Azure Key Vault等专业密钥管理工具是明智的选择。这些工具可以控制谁有权访问密钥、记录每次访问,并自动轮换密钥。

如果没有这些工具,团队往往会重复使用密码或忘记轮换密钥,这存在很大风险。密钥管理工具可以全面控制密钥,简化轮换流程,即使开发者的电脑或本地.env文件泄露,也能保护你的生产系统。

九、总结

保护密钥安全不仅仅是遵循规则,更重要的是构建一个让项目安全、易于维护且能在不同环境中移植的工作流程。为了方便你在Python项目中应用这些技巧,我整理了一份检查清单:

.env文件已添加到.gitignore中(切勿提交真实凭据)

.env.example文件已存在并提交,且仅包含空值占位符

代码仅通过环境变量读取密钥(如os.getenv、设置类等)

如果缺少必需的密钥,应用会立即失败并给出清晰的错误提示

开发、测试和生产环境使用不同的密钥(切勿重复使用同一密钥)

CI/CD和部署过程使用加密密钥(如GitHub Actions密钥、AWS Parameter Store等)

制定了密钥轮换策略(密钥泄露后立即轮换,否则定期轮换)

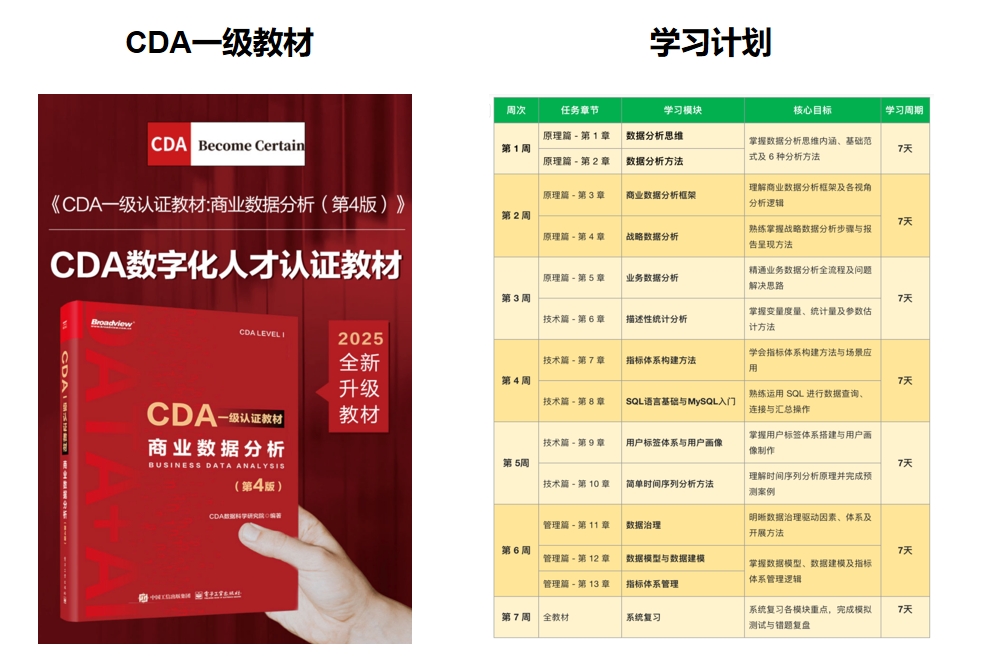

推荐学习书籍 《CDA一级教材》适合CDA一级考生备考,也适合业务及数据分析岗位的从业者提升自我。完整电子版已上线CDA网校,累计已有10万+在读~ !

扫码加好友,拉您进群

扫码加好友,拉您进群