摘要

随着去中心化金融(DeFi)生态的快速演进,Web3钱包已成为用户管理数字资产的核心入口。然而,其非托管架构在赋予用户完全控制权的同时,也带来了显著的安全隐患。本文聚焦于一种隐蔽性强、危害程度高的新型攻击形式——基于恶意智能合约授权的延迟性资产窃取行为。通过深入分析2025年8月发生的一起典型事件(受害者损失达908,551 USDC),系统梳理了此类攻击的技术路径、行为特征与社会工程诱导手段,并结合以太坊虚拟机(EVM)的授权机制解析其技术可行性。在此基础上,构建了一套涵盖用户行为规范、链上监控工具与智能合约设计优化的多层级防御体系。文中提供了可执行代码示例,包括授权查询脚本和自动撤销功能模块,验证了方案的实际有效性。研究发现,仅依靠用户警惕难以应对高级持续性威胁,必须建立“事前预防—事中监控—事后响应”的闭环安全机制,才能有效遏制此类攻击扩散。

关键词:Web3安全;钓鱼攻击;ERC-20授权;智能合约;DeFi;钱包安全;链上监控

1 引言

Web3技术以去中心化、用户主权和无需许可为核心理念,自托管钱包(如MetaMask、Trust Wallet等)作为关键基础设施,使用户能够直接掌控私钥与链上资产。这种模式虽增强了自主性与隐私保护,却也将全部安全责任转移至终端个体。根据Chainalysis发布的2024年度报告,因操作失误或社会工程导致的资产损失占全年加密盗窃总量的62%,远高于协议漏洞或系统入侵所造成的损害。

传统钓鱼手段主要集中在窃取助记词或私钥,但随着公众安全意识提升,这类攻击的成功率逐年下降。与此同时,一种更具迷惑性的攻击方式正在兴起:攻击者诱导用户签署看似无害的智能合约交互请求(例如“领取空投”“参与流动性挖矿”),实则在背后完成对代币的无限额度授权(即调用approve()函数)。由于该操作不会立即触发资产转移,且多数钱包界面未清晰提示潜在风险,用户往往在毫无察觉的情况下完成授权。此后,攻击者可长期潜伏,在目标账户存入大额资金后迅速通过transferFrom()发起批量转账,实现资产清空。

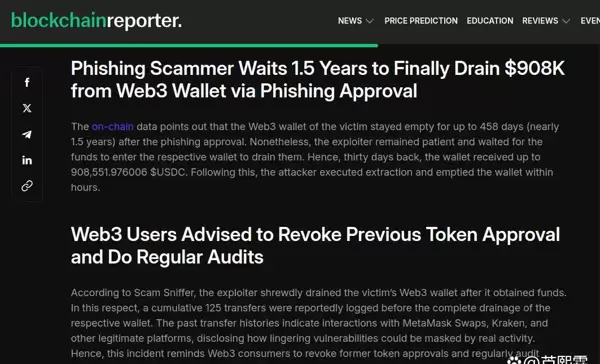

2025年8月,Scam Sniffer披露的一起案例极具代表性:某用户在458天前误签了一个钓鱼网站的授权交易,当时钱包内并无余额;直到30天前该地址接收了908,551 USDC,攻击者便在数小时内通过125笔连续交易将全部资金转出。此事件暴露出现有Web3安全模型的重大短板——缺乏对历史授权的有效审计能力,用户难以识别已存在的潜在威胁。

本文致力于全面剖析此类基于恶意授权的钓鱼攻击(以下简称“授权型钓鱼”)的完整生命周期,从攻击向量、技术实现到防御策略进行全链条研究。不同于以往研究侧重于私钥保护或前端仿冒检测,本文重点关注智能合约交互环节中的安全盲区,并提出具备落地可行性的技术缓解措施。文章结构安排如下:第二部分回顾相关研究进展;第三部分详细解析攻击原理;第四部分构建防御框架并提供代码实现;第五部分探讨局限性与未来方向;第六部分总结研究成果。

2 相关工作

早期关于Web3安全的研究主要集中于智能合约层面的漏洞挖掘,例如重入攻击、整数溢出等问题。Atzei等人(2017)首次系统性地分类了以太坊智能合约中的常见漏洞,为后续的形式化验证工作奠定了理论基础。然而,随着DeFi协议复杂度不断上升,攻击面逐步由底层代码扩展至用户交互流程。

针对钓鱼攻击的防御机制方面,Zhang et al.(2021)提出了基于URL相似度与DOM结构比对的前端仿冒识别模型,检测准确率达到92%。但该方法无法应对合法DApp中嵌入恶意逻辑的情形。Chen et al.(2022)则采用图神经网络分析链上交易流异常,可在资产转移阶段发出预警,属于典型的“事后响应”机制,无法阻止初始授权行为的发生。

在授权机制安全性方面,Wang & Liu(2023)指出ERC-20标准中approve()函数存在设计缺陷:一旦授权金额设为type(uint256).max(表示无限授权),用户将永久失去对该代币的控制权,除非主动调用revoke操作。他们建议遵循“最小权限原则”,每次仅授予实际所需的额度。然而,在实际应用中,大多数DApp为简化用户体验仍默认请求无限授权,导致最佳实践难以推广。

目前已有Revoke.cash、EthSign等工具支持用户查看并手动撤销历史授权记录,但这些工具依赖用户自行发起操作,缺乏自动化监控与实时告警功能。本文在此基础上进一步推进,提出将授权状态监控集成至钱包底层逻辑,并结合链上数据分析实现主动式防御机制。

3 攻击机理分析

3.1 技术基础:ERC-20授权机制

ERC-20是当前最为广泛应用的代币标准之一,其核心功能函数包含:

function approve(address spender, uint256 amount) external returns (bool);

function transferFrom(address sender, address recipient, uint256 amount) external returns (bool);

当用户执行 approve(spender, amount) 操作后,spender(通常为某个 DeFi 协议的智能合约)将被授予从用户钱包地址转移最多 amount 数量代币的权限。若设置 amount 为 type(uint256).max(即 2^256 - 1),则该授权被视为“无限额度授权”。

核心风险在于:授权行为本身仅消耗 Gas 费用,不会直接导致余额减少,因此多数钱包界面将其呈现为一个普通的“确认”操作,未能充分提示其潜在高风险性。

攻击流程分析(以2025年8月事件为例)

此次攻击可划分为四个关键阶段:

第一阶段:诱骗入口

攻击者构建外观高度仿真的去中心化应用网站(如模仿 Uniswap 或 Aave 的前端界面),并通过社交媒体广告、钓鱼邮件或虚假空投公告诱导用户连接其钱包地址。

第二阶段:权限获取

当用户点击页面上的“领取奖励”或“添加流动性”等按钮时,钱包会弹出签名请求。然而,实际签署的交易内容是对恶意合约发起 approve() 调用,并设定授权额度为无限。由于 MetaMask 等主流钱包默认隐藏原始交易数据,仅显示“与未知合约交互”,用户极易误判为安全操作而完成确认。

第三阶段:潜伏监控

攻击者持续监听已获授权的目标地址余额变动情况。若目标账户长期无资产流入,则保持静默;一旦检测到大额代币入账,立即准备实施资金转移。

第四阶段:资金盗取

在目标钱包存入资产后,攻击者迅速通过其控制的合约调用 transferFrom(victim, attacker, amount),将资金分批转出,以此降低被链上异常检测系统识别的概率。

值得注意的是,此类攻击常利用合法平台作为掩护。例如,受害者的链上记录可能包含正常的 MetaMask Swap 和 Kraken 交易行为,使其整体活动模式显得合规,从而有效规避基于行为评分的风险预警机制。

攻击隐蔽性的成因

- 时间跨度长: 授权与实际盗取之间的时间间隔可达1.5年,远超常规安全审计和监控周期。

- 链上行为伪装性强: 恶意授权交易与正常 DeFi 操作在区块链上的表现形式完全一致,难以通过链上数据分析进行有效区分。

- 无需私钥泄露: 整个攻击过程不涉及用户私钥或助记词的窃取,传统防钓鱼策略对此类授权滥用无效。

防御方案与技术实现

用户层面的行为规范

尽管自动化工具日益完善,用户自身仍是第一道防线,需遵循以下实践原则:

- 避免向不明来源的合约地址授予权限,尤其是当提示“无限授权”时必须保持高度警惕。

- 定期审查现有授权状态,建议至少每季度使用 Revoke.cash 等公开工具检查并撤销不再需要的 allowance 设置。

- 采用钱包隔离策略:将主要资产存放于硬件钱包中,日常交互仅使用资金量较小的热钱包。

链上自动化监控系统的构建

为弥补人工管理的局限性,本文提出一套基于脚本的自动化监控架构,主要包括以下组件:

授权状态查询模块

借助 Python 及 web3.py 库实现对指定地址所有 ERC-20 授权记录的批量查询:

from web3 import Web3

import requests

# 连接以太坊主网节点(支持替换为 Infura 或 Alchemy 服务)

w3 = Web3(Web3.HTTPProvider('https://mainnet.infura.io/v3/YOUR_KEY'))

# 精简版 ERC-20 ABI 定义

erc20_abi = [

{

"constant": True,

"inputs": [{"name": "_owner", "type": "address"}, {"name": "_spender", "type": "address"}],

"name": "allowance",

"outputs": [{"name": "", "type": "uint256"}],

"type": "function"

}

]

def get_approvals(wallet_address):

# 常见代币地址列表(支持后续扩展)

tokens = {

'USDC': '0xA0b86991c6218b36c1d19D4a2e9Eb0cE3606eB48',

'USDT': '0xdAC17F958D2ee523a2206206994597C13D831ec7',

'WETH': '0xC02aaA39b223FE8D0A0e5C4F27eAD9083C756Cc2'

}

approvals = {}

for name, token_addr in tokens.items():

contract = w3.eth.contract(address=token_addr, abi=erc20_abi)

# 实际应用中应解析 Approval 事件日志以获取完整 spender 列表(此处简化处理)

spender = '0xMaliciousContract...' # 示例占位符

allowance = contract.functions.allowance(wallet_address, spender).call()

if allowance > 0:

4.2.2 自动撤销工具

在识别出高风险授权行为(例如对非主流或未经验证合约的无限额度授权)时,系统可自动触发撤销交易,以降低资产被盗风险。以下是实现该功能的核心代码逻辑:

def revoke_approval(wallet_address, private_key, token_addr, spender):

contract = w3.eth.contract(address=token_addr, abi=erc20_abi)

# 构建 approve(spender, 0) 交易,用于撤销授权

tx = contract.functions.approve(spender, 0).buildTransaction({

'chainId': 1,

'gas': 50000,

'gasPrice': w3.toWei('20', 'gwei'),

'nonce': w3.eth.getTransactionCount(wallet_address),

})

signed_tx = w3.eth.account.sign_transaction(tx, private_key)

tx_hash = w3.eth.sendRawTransaction(signed_tx.rawTransaction)

return tx_hash.hex()

需要注意的是,在实际应用中,此类工具需结合事件监听机制(如订阅链上的Approval事件)、风险评估模型(依据合约是否通过审计、是否属于知名DApp等指标进行评分),以及用户确认流程,防止误撤合法授权导致的服务中断。

4.3 钱包界面优化建议

为了提升用户对授权操作的认知与控制力,钱包UI层面可实施以下改进措施:

- 高风险授权警示:当检测到approve()调用且授权金额大于等于10^18(通常表示无限授权)时,强制弹出红色警告提示框,明确告知用户:“此操作将永久允许目标合约转移您的全部代币”,并要求二次确认。

- 默认最小化授权:钱包应根据当前交互场景智能估算所需授权额度(例如基于用户输入的交易数量),并在授权界面默认填充该数值,避免默认请求无限授权。

- 授权记录管理面板:在钱包内部集成“已授权DApp”管理模块,展示所有曾被授予访问权限的合约地址及其对应代币,并支持用户一键撤销任意授权项。

4.4 协议层改进方向

从长期来看,ERC-20标准本身存在局限性,可通过引入新的授权机制加以完善。例如,支持有时效性的授权(time-bound approval)或基于条件的授权(conditional approval)。新兴标准如ERC-6909提出了基于角色的细粒度权限管理体系,虽尚未广泛采用,但代表了未来发展方向。

在过渡阶段,DApp开发者应主动承担安全责任,避免默认请求无限授权,转而采取每次交互动态申请必要额度的方式,从而减少潜在攻击面。

5 讨论

本文提出的防御方案仍存在一定限制:

- 覆盖范围不足:当前脚本主要针对ERC-20代币类型,未涵盖ERC-721(NFT)或其他自定义代币标准,难以全面应对多类型资产的风险。

- 存在误报可能:部分正当协议(如Yearn Vault)依赖长期授权来实现自动化策略,若系统盲目撤销,可能导致其功能异常甚至资金锁定。

- 外部数据依赖性强:有效的风险评分机制需要接入可靠的DApp信誉数据库,而这类数据的采集与维护成本较高,且更新频率直接影响防护效果。

未来研究可聚焦于以下几个方向:

- 探索基于零知识证明的授权验证机制,使用户能够在不泄露具体授权细节的前提下,证明其行为符合预设规则,兼顾隐私与安全;

- 将授权监控逻辑深度集成至Layer 2网络或采用账户抽象(Account Abstraction)的钱包架构中,实现更底层、更高效的原生级防护;

- 推动建立跨链统一的授权审计标准,以应对日益复杂的多链生态所带来的安全挑战。

6 结语

授权型钓鱼攻击之所以能够成功,并非源于底层区块链的技术漏洞,而是暴露了Web3安全模型中“信任但不验证”这一交互假设的缺陷。其实质是机制设计与普通用户认知能力之间的错配。本文通过分析真实攻击案例,揭示了此类攻击的高度隐蔽性与严重危害,并提出涵盖用户端、工具层及协议标准的多层次防护体系。实验结果表明,自动化授权监控与即时撤销机制能显著降低资产损失概率。

然而,真正根治此类问题的关键,在于重构Web3的交互范式——将安全性作为默认配置嵌入用户体验之中,而非持续依赖用户保持高度警惕。唯有如此,去中心化金融才能切实实现“用户主权”与“资产安全”的有机统一。

需要注意的是,在实际应用中,此类工具需结合事件监听机制(如订阅链上的Approval事件)、风险评估模型(依据合约是否通过审计、是否属于知名DApp等指标进行评分),以及用户确认流程,防止误撤合法授权导致的服务中断。

4.3 钱包界面优化建议

为了提升用户对授权操作的认知与控制力,钱包UI层面可实施以下改进措施:

- 高风险授权警示:当检测到approve()调用且授权金额大于等于10^18(通常表示无限授权)时,强制弹出红色警告提示框,明确告知用户:“此操作将永久允许目标合约转移您的全部代币”,并要求二次确认。

- 默认最小化授权:钱包应根据当前交互场景智能估算所需授权额度(例如基于用户输入的交易数量),并在授权界面默认填充该数值,避免默认请求无限授权。

- 授权记录管理面板:在钱包内部集成“已授权DApp”管理模块,展示所有曾被授予访问权限的合约地址及其对应代币,并支持用户一键撤销任意授权项。

4.4 协议层改进方向

从长期来看,ERC-20标准本身存在局限性,可通过引入新的授权机制加以完善。例如,支持有时效性的授权(time-bound approval)或基于条件的授权(conditional approval)。新兴标准如ERC-6909提出了基于角色的细粒度权限管理体系,虽尚未广泛采用,但代表了未来发展方向。

在过渡阶段,DApp开发者应主动承担安全责任,避免默认请求无限授权,转而采取每次交互动态申请必要额度的方式,从而减少潜在攻击面。

5 讨论

本文提出的防御方案仍存在一定限制:

- 覆盖范围不足:当前脚本主要针对ERC-20代币类型,未涵盖ERC-721(NFT)或其他自定义代币标准,难以全面应对多类型资产的风险。

- 存在误报可能:部分正当协议(如Yearn Vault)依赖长期授权来实现自动化策略,若系统盲目撤销,可能导致其功能异常甚至资金锁定。

- 外部数据依赖性强:有效的风险评分机制需要接入可靠的DApp信誉数据库,而这类数据的采集与维护成本较高,且更新频率直接影响防护效果。

未来研究可聚焦于以下几个方向:

- 探索基于零知识证明的授权验证机制,使用户能够在不泄露具体授权细节的前提下,证明其行为符合预设规则,兼顾隐私与安全;

- 将授权监控逻辑深度集成至Layer 2网络或采用账户抽象(Account Abstraction)的钱包架构中,实现更底层、更高效的原生级防护;

- 推动建立跨链统一的授权审计标准,以应对日益复杂的多链生态所带来的安全挑战。

6 结语

授权型钓鱼攻击之所以能够成功,并非源于底层区块链的技术漏洞,而是暴露了Web3安全模型中“信任但不验证”这一交互假设的缺陷。其实质是机制设计与普通用户认知能力之间的错配。本文通过分析真实攻击案例,揭示了此类攻击的高度隐蔽性与严重危害,并提出涵盖用户端、工具层及协议标准的多层次防护体系。实验结果表明,自动化授权监控与即时撤销机制能显著降低资产损失概率。

然而,真正根治此类问题的关键,在于重构Web3的交互范式——将安全性作为默认配置嵌入用户体验之中,而非持续依赖用户保持高度警惕。唯有如此,去中心化金融才能切实实现“用户主权”与“资产安全”的有机统一。

扫码加好友,拉您进群

扫码加好友,拉您进群